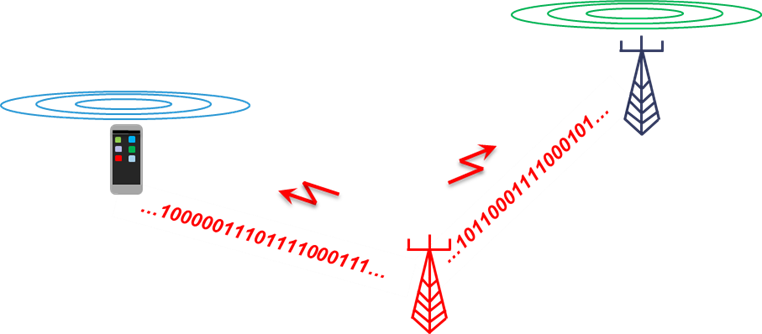

“Exploiting vulnerabilities in 5G networks” är ett projekt som syftar till att bygga kunskap kring sårbarheter i mobilnätet 5G. Projektet inriktar sig på sårbarheter som kan realiseras i radiogränssnittet mellan mobil och basstation.

Några exempel på sårbarheter som kan uppkomma i 5G-nätverk är denial-of-service, dränering av mobilbatteri, individidentifiering, positionering och även nedflyttning av mobil till 4G som generellt har sämre säkerhet än 5G. Attackerna genomförs genom att på olika sätt manipulera den kontrolltrafik som sänds mellan mobil och basstation och som är en förutsättning för att nyttotrafik ska kunna flöda. Kontrolltrafiken administrerar exempelvis uppkoppling av nya samtal, byten av basstationer, reglering av utsänd effekt samt hantering av säkerhetsfunktioner, sånt som mobilanvändaren inte märker av, men som är en förutsättning för att allt annat ska fungera.

Inom detta område har det under senare år akademiskt publicerats beskrivningar av ett relativt stort antal typer av attacker. I de allra flesta fall är dessa testade i simuleringar eller i labmiljö och inte under mer realistiska förhållanden. Projektet “Exploiting vulnerabilities in 5G networks” inriktar sig på att studera den praktiska genomförbarheten av ett antal sådana publicerade attacker mot 5G. I detta ingår labtester, men framförallt försök i testnät ute i verkligheten, så nära ett kommersiellt nät man komma utan att orsaka störningar för allmänhet och nätoperatörer.

Projektet pågår 2024-2026 och kontaktperson vid FOI är Peter Stenumgaard.